渗透测试笔试面试题目汇总

1.滲透測試流程和工具?

滲透測試流程概述 前期交互階段、情報搜集階段、威脅建模階段、漏洞分析階段、 滲透攻擊階段(Exploitation)、后滲透攻擊階段(怎么一直控制,維持訪問)、報告階段。攻擊前:網(wǎng)絡踩點、網(wǎng)絡掃描、網(wǎng)絡查點 攻擊中:利用漏洞信息進行滲透攻擊、獲取權限 攻擊后:后滲透維持攻擊、文件拷貝、木馬植入、痕跡擦除第一階段:明確滲透目標 和風險分析獲得授權

(1)確定范圍

如:IP、域名、內外網(wǎng)、整站、部分模塊等

(2)確定規(guī)則

能滲透到什么程度,是發(fā)現(xiàn)漏洞即可還是需要利用該漏洞、時間限制、能否修改上傳、能否提權等

目標系統(tǒng)介紹、重點保護對象及特性。

是否允許破壞數(shù)據(jù)?

是否允許阻斷業(yè)務正常運行?

測試之前是否應當知會甲方安全部門,IP是否需要加白接入方式?外網(wǎng)和內網(wǎng)?

測試是發(fā)現(xiàn)問題即可,還是盡可能發(fā)現(xiàn)更多問題。

測試過程是否需要考慮社會工程手段。

測試過程中要求完全仿真,除破壞操作需要報備,其余手段不受限制還是如何。

(3)確定需求

上線前的web應用測試、業(yè)務邏輯漏洞測試、人員權限管理漏洞測試。

由乙方書寫實施方案初稿提交給甲方或公司內部審核,審核通過后,測試人必須拿到正規(guī)的乙方書面委托授權書才能開工,代理商第三方授權不具備法律效力,若是第三方授權,必須拿到甲方給中間商的授權,且注明中間商有轉讓授權的權限,這樣中間商下發(fā)的授權測試才是合法的。需要提前跟甲方確認是否能提供測試賬號,測試賬號最好覆蓋各個權限級別,金融行業(yè)或者交易類的測試賬號需要賬戶中有一定的余額。

第二階段:信息搜集 【maltego、nmap、reco-ng、waf00f 】

信息搜集的方法很多,不詳細闡述,大概列舉如下:

- 方 式: 主動掃描+被動收集

- 基礎信息:IP、網(wǎng)段、域名、端口、DNS……

- 系統(tǒng)信息:操作系統(tǒng)版本[nmap 、ttl、]……

- 應用信息:各端口應用、例如web應用、郵件應用、腳本語言類型、目錄結構、數(shù)據(jù)庫類型、web框架……

- 版本信息:所有探測到的版本

- 服務信息: 服務器類型、版本

- 人員信息: 域名注冊人信息,web應用中網(wǎng)站發(fā)帖人的id,管理員姓名等

- 防護信息:嘗試探測防護設備

被動:【maltego、reco-ng】DNS【nslookup 、dig 】

主動: 二層發(fā)現(xiàn)【nmap arping 、netdiscover、scapy】

三層發(fā)現(xiàn)ip、icmp【ping 、fping、nmap、hping】可路由容易被發(fā)現(xiàn)

四層發(fā)現(xiàn) tcp、udp [nmap 、hping]

端口掃描[nmap 、scapy]

服務掃描[amap、 ]

防火墻識別[查看回包] waf識別【wafw00f】

第四階段:漏洞探測和驗證

匯總信息搜集到的信息,使用與之匹配的漏洞檢測策略

方法:

1.漏掃:【AWVS、AppScan、Nessus、……】

2.漏掃結果去exploit-db等位置找利用

3.在網(wǎng)上尋找驗證POC

內容:

系統(tǒng)漏洞:系統(tǒng)沒能及時更新補丁

Webserver漏洞: webserver配置問題……

Web應用漏洞: Web應用開發(fā)問題、錯誤頁面未定義、后臺暴露……

其他端口服務器漏洞: 諸如21/8080(st2)/7001/22/3389……

通信安全: 明文傳輸、token在cookie中傳送……

web漏掃描【burpsuite 、skipfish[速度快]、w3af、owasp_zap】

將四階段發(fā)現(xiàn)的洞,通過自己經(jīng)驗分析可能成功利用的全部漏洞都驗證一遍,結合實施環(huán)境,搭建模擬環(huán)境進行試驗,利用成功后再實施在目標系統(tǒng)中 :

- 自動化驗證: 結合自動化掃描工具發(fā)現(xiàn)的結果

- 手工驗證: 利用公開資源進行驗證

- 試驗驗證: 自己搭建模擬環(huán)境進行驗證

- 登錄猜測: 嘗試猜測登錄、萬能密碼、注入

- 業(yè)務漏洞驗證: 發(fā)現(xiàn)后該漏洞,進行驗證

- 公開資源利用: exploit-db/wooyun/、滲透代碼網(wǎng)站、通用、缺省口令、廠商的漏洞告警……

第六階段:滲透準備和實施攻擊

實施滲透的準備環(huán)節(jié) :

- 精準攻擊: 利用4>探測到的EXP,進行精準攻擊

- 繞過防御機制: 檢測是否有WAF等,繞過策略籌劃

- 定制攻擊路徑: 最佳攻擊路徑、主要根據(jù)薄弱入口,高內網(wǎng)權限位置,最終目標等

- 繞過檢測機制: 是否有檢測機制,流量監(jiān)控,殺毒軟件,惡意代碼(免殺)檢測

- 攻擊代碼: 試驗得來的代碼,包括不限于xss代碼,sql注入語句……

實施攻擊:根據(jù)前幾步的結果,實施精準攻擊 :

- 獲取內部信息: 基礎設施(網(wǎng)絡連接、vpn、路由、網(wǎng)絡拓撲、內網(wǎng)IT資產(chǎn)……)

- 橫向滲透: 內網(wǎng)入侵、敏感信息

- 持續(xù)性存在: 一般情況,甲方不需要,rookit、后門、添加管理員賬號、駐扎手法等

- 清除痕跡: 清理滲透相關日志(訪問、操作),漏掃,上傳文件等

第七階段:形成報告

整理滲透工具:整理滲透中使用的代碼、POC、EXP等。

整理收集信息:整個滲透過程中收集的一切信息。

整理漏洞信息:整個滲透過程中利用成功的所有漏洞,各種脆弱位置信息,為書寫滲透報告做準備

按需整理:按照之前第一步跟甲方確認的范圍、需求來整理資料,技術細節(jié)盡可能的詳細,形成報告進行交付。

- 補充介紹:需對漏洞成因,驗證過程中帶來的危害進行分析。

- 修補建議:給開發(fā)或運維人員提出合理高效安全的解決方案。

》》》msf模塊:

Exploits:利用系統(tǒng)漏洞進行攻擊的動作,此模塊對應每一個具體漏洞的攻擊方法(主動、被動)

Payload:成功 exploit 之后,真正在目標系統(tǒng)執(zhí)行的代碼或指令,/usr/share/metasploit-framework/modules/payloads/

shellcode 或系統(tǒng)命令

Single:all-in-one

Stager:目標計算機內存有限時,先傳輸一個較小的 payload 用于建立連接

stages:利用 stager 建立的連接下載的后續(xù)payload

stager、stages 都有多種類型,適用于不同場景

shellcode 是 payload 的一種,由于期建立正向/反向 shell 而得名

Auxiliary:執(zhí)行信息收集、枚舉、指紋探測、掃描等功能的輔助模塊(沒有 payload 的 exploit 模塊)

Encoders:對 payload 進行加密,躲避 AV 檢查的模塊

Nops:提高 paylaod 穩(wěn)定性及維持大小

》》》計算機取證工具:

procdump 、dumpit [內存鏡像]、volatility[內存分析]

》》》 DNS查詢方式?

》》》》社工庫?

社工庫就是一個黑客們將泄漏的用戶數(shù)據(jù)整合分析,然后集中歸檔的一個地方。這些用戶數(shù)據(jù)大部分來自以前黑客們拖庫撞庫獲得的數(shù)據(jù)包,包含的數(shù)據(jù)類型除了賬號密碼外,還包含被攻擊網(wǎng)站所屬不同行業(yè)所帶來的附加數(shù)據(jù)。社會工程學,可能是因為,操作起來需要超高的情商,洞察人與人之間層級差別,利害關系,以及潛伏者一樣膽大心細的偽裝能力吧

》》》》?拖庫和撞庫的區(qū)別

1、為何一個MYSQL數(shù)據(jù)庫的站,只有一個80端口開放?

2、一個成熟并且相對安全的CMS,滲透時掃目錄的意義?

3、在某后臺新聞編輯界面看到編輯器,應該先做什么?

4、審查上傳點的元素有什么意義?

5、CSRF、XSS及XXE有什么區(qū)別,以及修復方式?

6、3389無法連接的幾種情況

7、列舉出owasp top10 2017

8、說出至少三種業(yè)務邏輯漏洞,以及修復方式?

9、目標站無防護,上傳圖片可以正常訪問,上傳腳本格式訪問則403,什么原因?

10、目標站禁止注冊用戶,找回密碼處隨便輸入用戶名提示:“此用戶不存在”,你覺得這里怎樣利用?

參考答案

1

更改了端口,沒有掃描出來;

站庫分離;

3306端口不對外開放。

2

敏感文件、二級目錄掃描;

站長的誤操作比如:網(wǎng)站備份的壓縮文件、說明.txt、二級目錄可能存放著其他站點。

3

查看編輯器的名稱版本,然后搜索公開的漏洞。

4

有些站點的上傳文件類型限制是在前端實現(xiàn)的,這時只要增加上傳類型就能突破限制了。

5

XSS是跨站腳本攻擊,用戶提交的數(shù)據(jù)中可以構造代碼來執(zhí)行,從而實現(xiàn)竊取用戶信息等攻擊。修復方式:對字符實體進行轉義、使用HTTP Only來禁止JavaScript讀取Cookie值、輸入時校驗、瀏覽器與Web應用端采用相同的字符編碼。

CSRF是跨站請求偽造攻擊,XSS是實現(xiàn)CSRF的諸多手段中的一種,是由于沒有在關鍵操作執(zhí)行時進行是否由用戶自愿發(fā)起的確認。修復方式:篩選出需要防范CSRF的頁面然后嵌入Token、再次輸入密碼、檢驗Referer。

XXE是XML外部實體注入攻擊,XML中可以通過調用實體來請求本地或者遠程內容,和遠程文件保護類似,會引發(fā)相關安全問題,例如敏感文件讀取。修復方式:XML解析庫在調用時嚴格禁止對外部實體的解析。

6

沒開放3389 端口

端口被修改

防護攔截

處于內網(wǎng)(需進行端口轉發(fā))

7

1)注入;

2)失效的身份認證;

3)敏感信息泄露;

4)XML外部實體(XXE);

5)失效的訪問控制;

6)安全配置錯誤;

7)跨站腳本(XSS);

8)不安全的反序列化;

9)使用含有已知漏洞的組件;

10)不足的日志記錄和監(jiān)控。

8

密碼找回漏洞中存在密碼允許暴力破解、存在通用型找回憑證、可以跳過驗證步驟、找回憑證可以攔包獲取等方式來通過廠商提供的密碼找回功能來得到密碼;

身份認證漏洞中最常見的是會話固定攻擊和Cookie仿冒,只要得到Session或Cookie即可偽造用戶身份;

驗證碼漏洞中存在驗證碼允許暴力破解、驗證碼可以通過Javascript或者改包的方法來進行繞過。

9

原因很多,有可能Web服務器配置把上傳目錄寫死了不執(zhí)行相應腳本,嘗試改后綴名繞過。

10

先爆破用戶名,再利用被爆破出來的用戶名爆破密碼;

其實有些站點,在登陸處也會這樣提示;

所有和數(shù)據(jù)庫有交互的地方都有可能有注入

11.SQL注入waf 繞過方式

12.文件上傳漏洞繞過方式和防御方法?

繞過方法?

1.修改文件后綴

2.修改content-type 類型

3.%00截斷 鏈接后面加入%00字段偽造合法的文件頭

4.加入某種文件格式的前10個字節(jié)的幻數(shù)頭繞過檢查,通常判斷文件格式只是判斷文件前10個字節(jié)的二進制代碼,繞過檢查

防護方法?

1.前端js代碼過濾

2.后端對上傳文件的后綴做嚴格的檢查

3.限制上傳文件大小

4.采用隨機數(shù)修改文件名【讓攻擊者無法獲取上傳腳本的文件名,無法訪問上傳的惡意代碼】

5.將文件上傳目錄設置為不可執(zhí)行,讓web容器無法解析目錄下的文件

13.什么是XSS,原理是什么?

跨站腳本攻擊原理:

存儲型:攻擊者在存在xss漏洞的web頁面存放一段有惡意攻擊的代碼【存儲型】,普通用戶訪問到web頁面時,就會自動執(zhí)行攻擊者留下的這串攻擊代碼。可能在用戶不知情的情況下將用戶的cookie 信息發(fā)送給攻擊者。

反射型xss漏洞,用戶訪問這個頁面有彈窗警告。

XSS存在的原因和防御方法:

根本原因url參數(shù)和用戶輸入提交給web server的內容沒有做充分的過濾,但是完全的過濾是不太好實現(xiàn)的,攻擊者有各種腦洞很大的方法來繞過服務器檢查,最典型的就是編碼 16進制 來繞過xss過濾。

防御:

1.在不需要html輸入的地方,對html標簽和特殊字符 <> & 過濾,將它轉換為不能被瀏覽器執(zhí)行的字符,對用戶輸入的html標簽及標簽屬性做白名單過濾。

2.設置白名單 規(guī)定客戶端哪些可以加載和執(zhí)行的 CSP策略

14.SQL注入

什么是SQL注入?

在參數(shù)中或者是頁面請求鏈接中,構造惡意的sql查詢代碼,能提交到服務器進行解析和查詢得到數(shù)據(jù)庫的其他信息。【總結不好】

SQL注入方式:

1.盲注:時間盲注 布爾盲注 DNSlog盲注

2.報錯注入

3.寬字節(jié)

4.二次注入

5.布爾注入

SQL語句單引號被過濾了怎么辦?

1.進行編碼 16進制數(shù) 或者其他編碼方式繞過

SQL注入waf 繞過方法?

白盒:代碼審計的方式找到繞過方法

黑盒:1.架構層繞過 尋找源站點地址適用適用了云waf 場景

2.利用同網(wǎng)段主機內網(wǎng)注入繞過waf

3.資源限制角度 post 一個大的body,在線waf 考慮運行速度,一般不會對大的文件過率、

4.協(xié)議層面 協(xié)議未覆蓋繞過 比如頁面只對get 方式過濾沒對post過濾或者對某一種格式的文件類型過濾 ;參數(shù)污染攜帶 多個參數(shù)

5.規(guī)則層面:注釋符 空白符 函數(shù)分割符 浮點數(shù) 染過 利用error-base sql 注入 mysql特殊語法繞過

SQL注入防御方式?

1.參數(shù)化查詢接口

2.特殊字符轉義、過濾

3. 避免打印sql錯誤消息

4. 正則表達式匹配

5. 盡量不要用拼裝的sql語句進行查詢數(shù)據(jù)庫內容 大概我了解到的這些

SQL注入的寫入webshell的方式?

通過 select into outfile 的一種方式寫入webshell

sqlmap --os-cmd 來寫入 --os-shell

SQL注入工具?

為什么參數(shù)化查詢能夠防止SQL 注入

參數(shù)化方式原理:因為參數(shù)化的一個查詢接口,可以參數(shù) 的過濾和執(zhí)行重用保證sql語句的語義不變,保持一個原始的查詢意思。原理是數(shù)據(jù)庫服務器不會將參數(shù)的一些內容作為sql的指令的一部分來進行處理,是在數(shù)據(jù)庫完成編譯以后才套用這個參數(shù),就算參數(shù)中寫入=了惡意的指定,sql服務器也不會執(zhí)行。所以就是能防止sql注入的

5.0以上和5.0一下的區(qū)別:

5.0以下沒有 information_schema 這個表,數(shù)據(jù)庫表列信息只能通過暴力的方式來區(qū)猜測的。5.0以下是多用戶單操作

15.給一個測試站點要做什么事?

1.首先要得到站點ip地址、物理信息、位置

2.ip地址得到后,掃描服務器什么系統(tǒng)、版本號,服務器開了什么服務 、端口號 、版本 。在線工具去探測,然后猜測是用的什么中間件 apache ,nginx?

3.得到這個基礎信息之后去看目標站點一個web 相關問題 有沒有 csrf 、xss 或者sql 注入漏洞 工具 掃描awvs、brupsuite

4. 掃描問題后、探測漏洞利用價值和方式:sql注入注入點 如果沒有得到就看它有沒有一些防御的東西,防火墻 waf。這時候就需要繞過waf 或防火墻的檢測

5. 主戰(zhàn)滲透不了看有沒有二級域名 工具[???]

16。判斷站點的cms 有啥作用?

主要看已經(jīng)曝光的程序漏洞,開源就審計

17 ECB 和 CBC 的分組模式區(qū)別?

18 https建立過程:

客戶端如何驗證證書

19.csrf和xss區(qū)別?

20為什么mysql聯(lián)合查詢要加and 1=2報錯

1.SQL注入如何讀寫文件,二次注入,防御方式

讀:select load_file(‘C:\key.txt’)

寫:secure_file_priv into outfile

union select 1,’<’,3 into outfile ‘C:\test\shellcode.php’

二次注入:admin’-- xxx

update users set password=123 where username=‘a(chǎn)dmin’-- and password=aaa

防御方式:預編譯,參數(shù)判斷,MyBatis #預編譯 $

2.XSS有哪幾種,如何防御

反射,存儲,DOM

存儲XSS:Cookie 發(fā)送XSS平臺

防御:前端參數(shù)過濾

3.CSRF和XSS區(qū)別,如何防御

XSS是利用站內的信任用戶,盜取Cookie

CSRF通過偽裝成受信任用戶請求受信任的網(wǎng)站

CSRF Token Referer

4.文件上傳的前后端的繞過,防御方式

JS Burp

MineType

Content-Type:image/png

1.php 1.jpg 1.asp

5.IIS6.0,Apache,Nginx的文件解析漏洞講一下

IIS6.0:

(1)當建立1.asa,1.asp文件夾時,其目錄下任意文件都將被IIS當作ASP文件解析

(2)當文件1.asp;1.jpg 同樣會被當做asp文件解析

Apache:

apache認為一個文件可以擁有多個擴展名,從右到左開始判斷解析的

如果最右側擴展名不可識別,就繼續(xù)往左判斷,直到判斷到文件名為止

例如1.php.xxx、1.php.qqq.xxx.ooo文件是可以執(zhí)行的

Nginx:

www.xxx.com/test.jpg/test.php會把test.jpg當作php解析

6.XXE和SSRF簡單講一下

XXE:應用程序解析XML時候沒有禁止外部實體的加載,導致可加載惡意外部文件,造成文件讀取,命令執(zhí)行,內網(wǎng)端口掃描,DOS攻擊等危害

SSRF:服務端提供了從其他服務器獲取數(shù)據(jù)的功能,但沒有對內網(wǎng)目標地址做過濾限制

http://xxx/test.php?url=file:///c:/windows/win.ini

http://xxx/test.php?url=http://192.168.1.2/password.php?id=123

http://xxx/test.php?url=http://192.168.1.2:3306

7.RCE講一下,PHP函數(shù)eval和system,popen的區(qū)別

RCE:command/code

8.Python的迭代器和裝飾器講一下

裝飾器:Python核心

9.緩沖區(qū)溢出原理和防御

1000 1500 100 JMP 400 shellcode 反彈連接 getshell

10.內網(wǎng)滲透經(jīng)驗有沒有

11.多線程和進程講一下,線程通信以及進程通信方式

進程是程序的一次執(zhí)行過程,初始態(tài),執(zhí)行態(tài),等待狀態(tài),就緒狀態(tài),終止狀態(tài)

線程是CPU調度和分派的基本單位

線程是進程的一部分,一個線程只能屬于一個進程,而一個進程可以有多個線程,但至少有一個線程

進程之間切換開銷大,線程之間切換的開銷小

線程通訊:volatile,wait() 和 notify()

volatile:當使用volatile修飾某個變量時,它會保證對該變量的修改會立即被更新到內存中,并且將其它緩存中對該變量的緩存設置成無效

線程安全:

synchronized關鍵字,就是用來控制線程同步的,保證我們的線程在多線程環(huán)境下,不被多個線程同時執(zhí)行,確保我們數(shù)據(jù)的完整性,使用方法一般是加在方法上

lock,進入方法我們首先要獲取到鎖,然后去執(zhí)行我們業(yè)務代碼,這里跟synchronized不同的是,Lock獲取的所對象需要我們親自去進行釋放,為了防止我們代碼出現(xiàn)異常

RPC HTTP(SpringCloud)

12.滲透測試流程講一下,信息收集都有哪些方面

域名信息

子域名信息

CMS掃描

CDN繞過

網(wǎng)站目錄掃描

端口掃描

13.有沒有實際滲透經(jīng)驗,講一下

誠信!

14.瀏覽器輸入百度訪問,具體的過程是什么(經(jīng)典老問題)

1.先要解析出baidu.com對應的ip地址

1.先知道默認網(wǎng)關的mac

1.使用arp獲取默認網(wǎng)關的mac地址

2.組織數(shù)據(jù)發(fā)送給默認網(wǎng)關(ip還是dns服務器的ip,但是mac地址是默認網(wǎng)關的mac地址)

3.默認網(wǎng)關擁有轉發(fā)數(shù)據(jù)的能力,把數(shù)據(jù)轉發(fā)給路由器

4.路由器根據(jù)自已的路由協(xié)議,來選擇一個合適的較快的路徑轉發(fā)數(shù)據(jù)給目的網(wǎng)關

5.目的網(wǎng)關(dns服務器所在的網(wǎng)關),把數(shù)據(jù)轉發(fā)給dns服務器

6.dns服務器查詢解析出baidu.com對應的ip地址,并把它原路返回給請求這個域名的client

2.得到了baidu.com對應的ip地址后,會發(fā)送tcp的3次握手,進行連接

3.使用http協(xié)議發(fā)送請求數(shù)據(jù)給web服務器

4.web服務器收到數(shù)據(jù)請求之后,通過查詢自已的服務器得到相應的結果,原路返回給瀏覽器

5.瀏覽器接收到數(shù)據(jù)后通過瀏覽器自已的渲染功能來顯示這個網(wǎng)頁

6.瀏覽器關閉tcp連接,即4次揮手

https://blog.csdn.net/liu1121655792/article/details/77823879

15.有沒有了解過系統(tǒng)漏洞,windows方面的,比如MS08-067

具體的漏洞細節(jié)和實現(xiàn)方式?

16.你是如何學習滲透的,哪些方式

100

80

60

17數(shù)字簽名原理?

數(shù)字簽名采用雙重加密來實現(xiàn)防偽和防抵賴。原理啊:被發(fā)送文件用sha1進行摘要,然后發(fā)送方用自己的私鑰對摘要進行簽名。將原文和加密的摘要用對方的公鑰加密。然后對方接受后用自己的私鑰解密得到加密的摘要和原文,然后用發(fā)送方的公鑰解密摘要,和用sha1摘要的原文對比一致則說明沒有被篡改。

18. MD5摘要過程:

19什么是重放攻擊,怎樣防止重放?

入侵者C截獲A發(fā)送給B的報文,并不需要解密,可以直接把這個報文發(fā)送給B讓B誤認為C就是A。

防止:使用不重數(shù)就是不重復使用的大隨機數(shù)

20.什么是中間人攻擊,如何防止?

將受入侵者控制的一個計算機虛擬放置在網(wǎng)絡鏈接中兩臺通信計算機之間,能夠與原始計算機建立活動鏈接并允許其讀取和篡改傳遞的消息。

防止:加密后再傳輸,設備或者IP異常/頻率檢測。

21.IPSEC包括什么?

鑒別首部AH 和 封裝安全有效載荷ESP

18.防火墻工作的原理和提供的功能?什么叫網(wǎng)絡級防火墻和應用級防火墻

防火墻中分組過濾路由器檢查進入網(wǎng)絡的分組數(shù)據(jù),按照系統(tǒng)管理員事先設置好的防火墻規(guī)則進行匹配,符合條件的分組就能通過,否則丟棄。

19鏈路加密和端到端加密特點?

20簡述 SSL和SET 過程?

21.XXE外部實體注入:

22同源策略: 如果頁面的“協(xié)議、域名、端口、三者相同才是具有相同的源,不同源的客戶端腳本沒有授權情況下不能執(zhí)行,不能讀寫對方資源。

頁面的鏈接、重定向和表單、引用不受同源策略限制。

22 判斷后門存在:

Chrootkit

23.如何繞過CDN 獲取真實ip:

1.子域名

2.歷史解析記錄

3.外網(wǎng)

23.反彈shell

nc -lvvp 7777 - e /bin/shell

24 ARP

有ARP欺騙攻擊、ARP泛洪(Flood)攻擊。

防御方法:手工靜態(tài)綁定、在交換機上開啟DHCP偵聽技術、ARP防火墻。

25 數(shù)據(jù)庫和端口

1.Oracle數(shù)據(jù)庫默認端口號為,1521; 2.MySQL數(shù)據(jù)庫默認端口號為,3306; 3.SQLServer數(shù)據(jù)庫默認端口號為,1433;NOSQL數(shù)據(jù)庫: 1.MongoDB默認端口號為:27017; 2.Redis默認端口號為:6379; 3.memcached默認端口號為:11211;常見的邏輯漏洞

驗證碼回傳

內網(wǎng)滲透流程

28.內網(wǎng)穿透TCP穿透原理

TCP穿透原理:其實就是客戶端A綁定端口發(fā)送數(shù)據(jù),然后監(jiān)聽該端口,然后由中轉服務器告訴客戶端B,客戶端A的公網(wǎng)IP和公網(wǎng)端口,客戶端B連接A的公網(wǎng)IP和公網(wǎng)端口,數(shù)據(jù)包自動由NAT轉化為客戶端內網(wǎng)IP和內網(wǎng)端口29。CSRF漏洞預防

CSRF漏洞防御主要可以從三個層面進行,即服務端的防御、用戶端的防御和安全設備的防御。 1.檢測HTTP referer 字段同域。根據(jù)HTTP協(xié)議,在HTTP頭中有一個字段叫Referer,它記錄了該HTTP請求的來源地址。在通常情況下,訪問一個安全受限頁面的請求必須來自于同一個網(wǎng)站。比如某銀行的轉賬是通過用戶訪問http://bank.test/test?page=10&userID=101&money=10000頁面完成,用戶必須先登錄bank.test,然后通過點擊頁面上的按鈕來觸發(fā)轉賬事件。當用戶提交請求時,該轉賬請求的Referer值就會是轉賬按鈕所在頁面的URL(本例中,通常是以bank. test域名開頭的地址)。而如果攻擊者要對銀行網(wǎng)站實施CSRF攻擊,他只能在自己的網(wǎng)站構造請求,當用戶通過攻擊者的網(wǎng)站發(fā)送請求到銀行時,該請求的Referer是指向攻擊者的網(wǎng)站。因此,要防御CSRF攻擊,銀行網(wǎng)站只需要對于每一個轉賬請求驗證其Referer值,如果是以bank. test開頭的域名,則說明該請求是來自銀行網(wǎng)站自己的請求,是合法的。如果Referer是其他網(wǎng)站的話,就有可能是CSRF攻擊,則拒絕該請求。 2.限制sessioncookie的生命周期。CSRF攻擊是有條件的,當用戶訪問惡意鏈接時,認證的cookie仍然有效,所以當用戶關閉頁面時要及時清除認證cookie 3.使用驗證碼。雖然攻擊者已經(jīng)通過獲取cookie得到用戶的身份,但是通過在你的表單中包括驗證碼,事實上網(wǎng)站已經(jīng)消除了跨站請求偽造攻擊的風險。 4.cookie關鍵字段設置HttpOnly屬性。可以在一定程度防御CSRF。 5.對敏感的請求增加安全的token,可以通過自定義http首部字段實現(xiàn)。30.WEB類安全問題的應急處置過程中web日志溯源攻擊路徑的思路

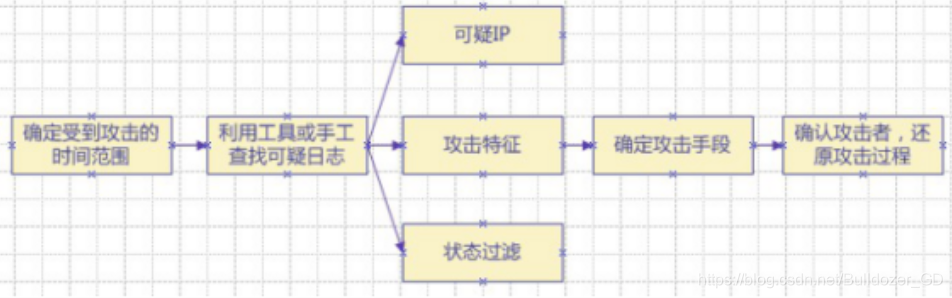

首先確定受到攻擊的時間范圍,以此為線索,查找這個時間范圍內可疑的日志,根據(jù)可疑ip、攻擊特征等進一步排查(WEB日志會記錄客戶端對WEB應用的訪問請求,這其中包括正常用戶的訪問請求和攻擊者的惡意行為。通過大量的分析,我們發(fā)現(xiàn)攻擊者在對網(wǎng)站入侵時,向網(wǎng)站發(fā)起的請求中會帶有特定的攻擊特征,如利用WEB掃描器在對網(wǎng)站進行漏洞掃描時往往會產(chǎn)生大量的404錯誤日志,當有攻擊者對網(wǎng)站進行SQL注入漏洞探測時,WEB訪問日志中通常會出現(xiàn)and 1=1等字樣),最終鎖定攻擊者,確認攻擊的手段,還原攻擊過程。 31.心臟滴血漏洞產(chǎn)生的原因,危害都有哪些?

可以隨機泄露內存中的64k數(shù)據(jù),而且可通過重復讀取獲得更多內存數(shù)據(jù),openssl又是存儲用戶請求中的明文數(shù)據(jù),其中包括源碼,登錄時用的明文賬號密碼,登錄后服務器返回的合法認證因素,軟件序列后,機密文件,甚至是可以突破一些系統(tǒng)保護機制的關鍵數(shù)據(jù)。還可能暴露其他用戶的敏感請求和響應,包括用戶任何形式的POST請求,會話cookie和密碼,這使攻擊者可以劫持其他用戶的服務身份。 Heartbleed漏洞,這項嚴重缺陷(CVE-2014-0160)的產(chǎn)生是由于未能在memcpy()調用受害用戶輸入內容作為長度參數(shù)之前正確進行邊界檢查。攻擊者可以追蹤OpenSSL所分配的64KB緩存、將超出必要范圍的字節(jié)信息復制到緩存當中再返回緩存內容,這樣一來受害者的內存內容就會以每次64KB的速度進行泄露。通過讀取網(wǎng)絡服務器內存,攻擊者可以訪問敏感數(shù)據(jù),從而危及服務器及用戶的安全。敏感的安全數(shù)據(jù),如服務器的專用主密鑰,可使攻擊者在服務器和客戶端未使用完全正向保密時,通過被動中間人攻擊解密當前的或已存儲的傳輸數(shù)據(jù),或在通信方使用完全正向保密的情況下,發(fā)動主動中間人攻擊。攻擊者無法控制服務器返回的數(shù)據(jù),因為服務器會響應隨機的內存塊。 漏洞還可能暴露其他用戶的敏感請求和響應,包括用戶任何形式的POST請求數(shù)據(jù),會話cookie和密碼,這能使攻擊者可以劫持其他用戶的服務身份。在其披露時,約有17%或五十萬通過認證機構認證的互聯(lián)網(wǎng)安全網(wǎng)絡服務器被認為容易受到攻擊。電子前哨基金會,ArsTechnica,和布魯斯·施奈爾都認為心臟出血漏洞是“災難性的”。 漏洞讓特定版本的openSSL成為無需鑰匙即可開啟的“廢鎖”,入侵者每次可以翻檢戶主的64K信息,只要有足夠的耐心和時間,就可以翻檢足夠多的數(shù)據(jù),拼湊出戶主的銀行密碼、私信等敏感數(shù)據(jù)。32.Apache,IIS,Nginx的文件解析漏洞都是如何解析和利用的?

Apache 解析漏洞對URL從右往左逐層判斷解析,不可解析就一直往左解析判斷,直到能正確解析出文件上傳木馬文件時,將合法后綴放在URL最右,繞過本地文件上傳限制和服務器的類比黑名單驗證 ,Apache服務器就會逐層從右往左解析,如xx.php.jpg.rar的一個木馬文件最后會到php成功解析,那么 木馬也就成功執(zhí)行了。IIS解析漏洞一種是IIS5.x/6.0解析漏洞在網(wǎng)站下建立文件夾啊名稱中帶有.asp,.asa等可執(zhí)行的腳本文件后綴為后綴的文件夾,其目錄內的任何擴展 名的文件都被當作可執(zhí)行文件來解析另外還有文件解析,IIS6.0下分號后面的不解析,也就是xx.asp;.jpg被當成xx.asp來解析 除了asp還有.asa,.cer,.cdx都可被解析一種是IIS7.0/IIS7.5的畸形漏洞解析在Fast-CGI開啟下,會在例如URL為http://www.xxx.com/xx.jpg/.php中將xx.jpg當成php解析Nginx解析漏洞在Nginx0.5,0.6以及0.7 ? 0.7.65,0.8 ? 0.8.37上存在空字節(jié)代碼執(zhí)行漏洞也就是在訪問如以下http://www.xxx.com/xx.jpg%00.php中會將xx.jpg當作php文件解析 它將.jpg%00看成一段字符在CVE-2013-4547 Nginx下 還存在著將如下URL http://www.xx.com/a.jpg%00\0.php中的a.jpg當作php執(zhí)行漏洞33.session和cookie的區(qū)別

34.SSRF

SSRF(Server-Side Request Forgery:服務器端請求偽造) 是一種由攻擊者構造形成由服務端發(fā)起請求的一個安全漏洞。一般情況下,SSRF攻擊的目標是從外網(wǎng)無法訪問的內部系統(tǒng)。(正是因為它是由服務端發(fā)起的,所以它能夠請求到與它相連而與外網(wǎng)隔離的內部系統(tǒng))SSRF 形成的原因大都是由于服務端提供了從其他服務器應用獲取數(shù)據(jù)的功能且沒有對目標地址做過濾與限制。比如從指定URL地址獲取網(wǎng)頁文本內容,加載指定地址的圖片,下載等等。35 壓力測試

QPS: Queries Per Second,每秒鐘處理完請求的次數(shù);注意這里是處理完。具體是指發(fā)出請求到服務器處理完成功返回結果。可以理解在server中有個counter,每處理一個請求加1,1秒后counter=QPS。

TPS:Transaction Per Second,每秒鐘處理完的事務次數(shù),即服務器每秒處理的事務數(shù)。TPS包括一條消息入、一條消息出和一次用戶數(shù)據(jù)庫訪問。(業(yè)務TPS = CAPS × 每個呼叫平均TPS)。一般TPS是對整個系統(tǒng)來講的。一個應用系統(tǒng)1s能完成多少事務處理,一個事務在分布式處理中,可能會對應多個請求,對于衡量單個接口服務的處理能力,用QPS比較多。

并發(fā)量:Throughput,系統(tǒng)能同時處理的請求數(shù)

RT:Tesponse Time,響應時間,處理一次請求所需要的平均處理時間

CAPS:CAPS (Call Attempts Per Second)每秒建立呼叫數(shù)量。

36 sql注入拖庫流程

收集應用程序的可測試點 確定可測試點是否是可注入點 數(shù)據(jù)庫類型探測 數(shù)據(jù)庫基本信息探測,包括當前數(shù)據(jù)庫用戶名、當前用戶名權限、數(shù)據(jù)庫表信息(幾個表、幾個列、表名稱、列名稱) 利用漏洞爆取數(shù)據(jù)(明注入、盲注入)37 CSRF和SSRF和重放攻擊的區(qū)別

https://www.freebuf.com/articles/es/195242.html

38 mysql的網(wǎng)站注入,5.0以上和5.0以下有什么區(qū)別?

5.0以下沒有information_schema這個系統(tǒng)表,無法列表名等,只能暴力跑表名。5.0以下是多用戶單操作,5.0以上是多用戶多操做。39 無論是在日常的網(wǎng)絡維護,還是在滲透測試過程中,經(jīng)常會使用到端口轉發(fā)、代理、隧道技術,請詳盡地說明這三種技術的異同點。

端口轉發(fā),顧名思義,就是指訪問某一IP和端口的流量會被轉發(fā)到另一個IP和端口,通過中轉的方式,來訪問無法直接訪問到的主機和服務。代理和隧道本質上都是一種端口轉發(fā)技術,代理的特點是代理服務端可以根據(jù)客戶端的數(shù)據(jù)包,自動判斷向哪個目標機器轉發(fā);隧道技術主要是對端口轉發(fā)的流量進行了加密和封裝的處理。如果可以說明本地端口轉發(fā)、遠程端口轉發(fā)、動態(tài)端口轉發(fā)、正向代理、反向代理的具體細節(jié)就更好了。代理是一種有轉發(fā)功能的應用程序隧道可按要求建立起一條與其他服務器的通信線路端口轉發(fā)服務是由一組端口轉發(fā)規(guī)則定義的策略。隧道可按要求建立起一條與其他服務器的通信線路,使用隧道的原因是在不兼容的網(wǎng)絡上傳輸數(shù)據(jù),或在不安全網(wǎng)絡上提供一個安全路徑,確保客戶端能與服務器進行安全的通信,屆時使用SSL等加密手段進行通信。隧道本身不會去解析HTTP請求。也就是說,請求保持原樣中轉給之后的服務器。隧道會在通信雙發(fā)斷開連接時結束。40 某系統(tǒng)存在防注入模塊,注入時會被提示:

如何利用這個防注入系統(tǒng)拿shell?

41.發(fā)現(xiàn)test.jsp?id=1234 注入點,你有哪幾種思路獲取 webshell,哪種是優(yōu)選?

有寫入權限的,構造聯(lián)合查詢語句使用using INTO OUTFILE,可以將查詢的輸出重定向到系統(tǒng)的文件中,這樣去寫入 WebShell 使用sqlmap –os-shell 原理和上面一種相同,來直接獲得一個 Shell,這樣效率更高 通過構造聯(lián)合查詢語句得到網(wǎng)站管理員的賬戶和密碼,然后掃后臺登錄后臺,再在后臺通過改包上傳等方法上傳Shell43.寫出病毒木馬常用的hook技術以及大致實現(xiàn)。

1.INLINE HOOK將需要hook的api函數(shù)入口的部分代碼修改為跳轉代碼,如將函數(shù)的 序言代碼push ebp;mov ebp,esp等代碼修改為jmp hook_func的指令 2.IAT HOOK遍歷可執(zhí)行程序的導入表,并修改導入表的地址為要跳轉的函數(shù)地址 3.消息hook機制 利用setwindowshook函數(shù)配合全局參數(shù)劫持windows下的消息傳遞,利用callnexthookex將消息進行下一步的分發(fā)。通常該技術用來進行dll注入。 4.SSDT hook在內核層上通過KeServiceDescriptorTable內核導出變量來獲取對應的ssdt表地址,接著查詢需要hook的內核api的索引,將ssdt表對應索引的函數(shù)地址改為需要跳轉的函數(shù)地址。44。請回答如下端口默認對應的服務,以及在滲透測試過程中我們可以從哪些角度考慮其安全問題。

端口:21、22、873、1433、3306、6379、11211

45.請盡可能列舉你知道的網(wǎng)站未能正確使用圖片驗證碼機制的情況,以及如何繞過其限制?

46請盡可能列舉你知道的網(wǎng)站未能安全實現(xiàn)文件上傳功能的情況,以及如何繞過其限制?

47內網(wǎng)滲透流程

內網(wǎng)滲透的流程:內網(wǎng)信息收集與分析,內網(wǎng)權限維持,內網(wǎng)隧道建立,內網(wǎng)橫向移動,內網(wǎng)滲透工具的靈活使用

內網(wǎng)信息收集:包括手機當前主機信息:”網(wǎng)絡信息,主機信息,路由信息,主機上可用的資料,在域內收集域內用戶信息,定位域控,定位域管“為下一步分析內網(wǎng)網(wǎng)絡情況做準備,為橫向移動提供部分技術信息,為在當前主機做權限維持提供有效資料支持

內網(wǎng)權限維持:留web后門,留木馬后門,留短小的下載器,目前針對開源的后門工具在內網(wǎng)有殺軟的情況是一定要做免殺的操作,而免殺首先要考慮過靜態(tài)免殺(后門能夠落地,也就是不進行任何操作,后門放到主機上不會被殺)和動態(tài)免殺(調用系統(tǒng)用命令,修改文件等不會被殺),留后門在于精巧,后門留在哪兒,怎么留,留什么樣的后門,可以自行查找

內網(wǎng)隧道建立:隧道建立終歸實在網(wǎng)絡協(xié)議上進行過防火墻策略過殺軟的限制,目前針對隧道建立可以有網(wǎng)絡層的IPV6隧道、ICMP隧道。傳輸層的lcx端口轉發(fā),nc的反連,powercat隧道。應用層的ssh協(xié)議隧道,http/https隧道,dhs隧道,socks隧道。具體隧道的建立,主要還是落實到具體問題具體分析,針對內網(wǎng)網(wǎng)絡情況的分析,得出當前主機,當前內網(wǎng)對外的流量的通信的了解進行隧道建立

內網(wǎng)橫向移動:根據(jù)內網(wǎng)信息的收集與分析,對路由信息,對網(wǎng)段信息,對網(wǎng)絡信息的分析收集到的部分IP段,在內網(wǎng)進行主機存存活檢測,最有效的使用MSF的445端口掃描,可以有效的得出域內主機的主機信息,使用MS17-010進行橫向移動最為有效的辦法,當然不是大面積,整個內網(wǎng)滲透階段都不會涉及大面積的進行掃描和攻擊,而是有針對性的對服務器段進行攻擊。

內網(wǎng)滲透工具的使用:域滲透命令(使用powershell和cmd能夠完成信息收集以及解決實際滲透的命令)脫內存明文密碼以及做域用戶權限提升比較多的minikatz,脫取內存明文procdump,解密域哈希的ntd.exe,wmic.exe,msf,cs,各種代理工具,各類免殺shell的收集。

緩沖區(qū)溢出原理及預防,處理當前流行的漏洞,簡要分析怎樣理解安全?

安全是個動態(tài)的過程吧,沒有絕對的安全 【人】

最近事件 【ddos】【說一下】

IPSEC :

OSPF:

反序列化漏洞原理:

SQL 注入報錯函數(shù): floor(rand() ) group by ; updatexml() exp() 等等

跨域問題?

防火墻常用的三種技術是什么?

139端口和445端口的區(qū)別?

主流的漏洞掃描工具,優(yōu)缺點?

快速判斷文件是否是病毒?

、

病毒和木馬的區(qū)別?

如何判斷一個文件是可執(zhí)行文件?

windows下的可執(zhí)行文件頭兩個字節(jié)都是0x4d 0x5a

sqlmap提權

代碼執(zhí)行漏洞 :應用程序在調用一些能夠將字符串轉換為代碼的函數(shù)(如PHP中的eval)時,沒有考慮用戶是否控制這個字符串,將造成代碼執(zhí)行漏洞。【一句話木馬】

命令執(zhí)行漏洞:相當于在cmd下敲命令

常見的邏輯漏洞:

1. 訂單金額任意修改 提交訂單時候抓取數(shù)據(jù)包或直接修改前端代碼

2. 驗證碼回傳 驗證碼在前端驗證 只需要抓取response數(shù)據(jù)包就能知道驗證碼多少

滲透中POC、EXP、Payload與Shellcode的區(qū)別

1. POC、EXP、Payload與ShellcodePOC:全稱 ' Proof of Concept ',中文 ' 概念驗證 ' ,常指一段漏洞證明的代碼。EXP:全稱 ' Exploit ',中文 ' 利用 ',指利用系統(tǒng)漏洞進行攻擊的動作。Payload:中文 ' 有效載荷 ',指成功exploit之后,真正在目標系統(tǒng)執(zhí)行的代碼或指令。Shellcode:簡單翻譯 ' shell代碼 ',是Payload的一種,由于其建立正向/反向shell而得名。2. 幾點注意POC是用來證明漏洞存在的,EXP是用來利用漏洞的,兩者通常不是一類,或者說,PoC通常是無害的,Exp通常是有害的,有了POC,才有EXP。Payload有很多種,它可以是Shellcode,也可以直接是一段系統(tǒng)命令。同一個Payload可以用于多個漏洞,但每個漏洞都有其自己的EXP,也就是說不存在通用的EXP。Shellcode也有很多種,包括正向的,反向的,甚至meterpreter。Shellcode與Shellshcok不是一個,Shellshock特指14年發(fā)現(xiàn)的Shellshock漏洞。3. Payload模塊在Metasploit Framework 6大模塊中有一個Payload模塊,在該模塊下有Single、Stager、Stages這三種類型,Single是一個all-in-one的Payload,不依賴其他的文件,所以它的體積會比較大,Stager主要用于當目標計算機的內存有限時,可以先傳輸一個較小的Stager用于建立連接,Stages指利用Stager建立的連接下載后續(xù)的Payload。Stager和Stages都有多種類型,適用于不同場景。4. 總結想象自己是一個特工,你的目標是監(jiān)控一個重要的人,有一天你懷疑目標家里的窗子可能沒有關,于是你上前推了推,結果推開了,這是一個POC。之后你回去了,開始準備第二天的滲透計劃,第二天你通過同樣的漏洞滲透進了它家,仔細查看了所有的重要文件,離開時還安裝了一個隱蔽的竊聽器,這一天你所做的就是一個EXP,你在他家所做的就是不同的Payload,就把竊聽器當作Shellcode吧!安全事件:

2018

永恒之藍,處理方法

(一)關閉445等端口(其他關聯(lián)端口如: 135、137、139)的外部網(wǎng)絡訪問權限,在服務器上關閉不必要的上述服務端口(具體操作請見參考鏈接); (二)加強對445等端口(其他關聯(lián)端口如: 135、137、139)的內部網(wǎng)絡區(qū)域訪問審計,及時發(fā)現(xiàn)非授權行為或潛在的攻擊行為; (三)及時更新操作系統(tǒng)補丁。`在這里插入代碼片` (四)安裝并及時更新殺毒軟件。 (五)不要輕易打開來源不明的電子郵件。 (六)定期在不同的存儲介質上備份信息系統(tǒng)業(yè)務和個人數(shù)據(jù)。心臟滴血

今年:

14年openssl心臟出血”,表明網(wǎng)絡上出現(xiàn)了“致命內傷”。利用該漏洞,黑客可以獲取約30%的https開頭網(wǎng)址的用戶登錄賬號密碼,其中包括購物、網(wǎng)銀、社交、門戶等類型的知名網(wǎng)站。存在于ssl/dl_both.c文件中。OpenSSL Heartbleed模塊存在一個BUG,當攻擊者構造一個特殊的數(shù)據(jù)包,滿足用戶心跳包中無法提供足夠多的數(shù)據(jù)會導致memcpy把SSLv3記錄之后的數(shù)據(jù)直接輸出,該漏洞導致攻擊者可以遠程讀取存在漏洞版本的openssl服務器內存中長大64K的數(shù)據(jù)。 成因:OpenSSL 有一個叫 Heartbeat (心跳檢測)的拓展,所謂心跳檢測,就是建立一個 Client Hello 問詢來檢測對方服務器是不是正常在線 ,服務器發(fā)回 Server hello,表明正常樹立SSL通訊。就像我們打電話時會問對方 “喂聽得到嗎?”一樣。每次問詢都會附加一個問詢的字符長度 padlength,bug 來了,如果這個 padlength 大于實際的長度,服務器仍是會回來相同規(guī)模的字符信息,于是形成了內存里信息的越界訪問。總結:OpenSSL心臟出血漏洞(heartbleed)的產(chǎn)生主要由于OpenSSL的心跳處理邏輯沒有檢測心跳包中的長度字段是否和后續(xù)字段相吻合導致攻擊者構造異常數(shù)據(jù)包,來直接獲取心跳數(shù)據(jù)所在的內存區(qū)域的后續(xù)數(shù)據(jù) Openssl 4月份 TLS 1.3 組件拒絕服務漏洞服務端或客戶端程序在 SSL_check_chain() 函數(shù)處理TLS 1.3握手前后。可能會觸發(fā)空指針取消引用,導致錯誤處理 tls 擴展 signature_algorithms_cert,導致崩潰。當服務端或客戶端程序收到一個無效或無法識別的簽名算法時可能會引發(fā)崩潰或拒絕服務漏洞。WordPress主題插件嚴重漏洞修復,影響將近20萬個網(wǎng)站

ThemeGrill 該漏洞為未經(jīng)身份驗證的用戶提供了管理員特權。攻擊者可以管理員身份登錄,并將網(wǎng)站的整個數(shù)據(jù)庫還原為默認狀態(tài),從而完全控制這些網(wǎng)站。

必須熟悉內網(wǎng)滲透流程:

作者:李薩摩

鏈接:https://www.nowcoder.com/discuss/543542?channel=1009&source_id=discuss_terminal_discuss_sim

來源:牛客網(wǎng)

1.自我介紹

2.介紹你實習期間完成的比較好的滲透項目,有什么成果,如何修復

3.平時自己滲透網(wǎng)站的流程

4.邏輯漏洞

5.Sql注入類型,時間盲注 布爾盲注原理

6.XSS CSRF區(qū)別

7.同源策略

8.跨域身份驗證方法

9.PHP危險函數(shù)

10.代碼審計思路

11.python 魔術方法 init __new__區(qū)別與作用

12.copy、deepcopy的區(qū)別

13.閉包是什么,有什么作用

14.迭代器、生成器區(qū)別

15.字典中的Key可不可以是列表、元組、字符,為什么

16.輸入 www.baidu.com回車后發(fā)生了什么

17.常見端口號

18.dns請求

19.TCP三次握手

20.TCP6個標志位的哪些組合表示出現(xiàn)了異常

21.SYN包里是否可攜帶payload,如何攜帶,有什么用,服務端什么樣的情況下可用

22.Cookie、Session區(qū)別與作用

反問環(huán)節(jié):

公司在安全方面具體的業(yè)務和方向

基本都是常規(guī)問題,考察范圍較大,某些點會很深入,還會給出一些場景題,在某個場景下如何進行滲透工作,最后面試官給分析了一下今天面試存在的不足,體驗很好。

通知明天三面,也是技術面。

順帶提一句,有事耽誤了面試時間,面試官打電話通知的,也沒有因此故意刁難,點個贊

更新一下,三面結束了,說是技術面但是幾乎沒有問技術方面的東西,問一些研究生期間做過的課題,如何解決的,和同學有分歧怎么解決,老師任務要的很急怎么辦,帶點壓力測試的感覺

總結

以上是生活随笔為你收集整理的渗透测试笔试面试题目汇总的全部內容,希望文章能夠幫你解決所遇到的問題。

- 上一篇: 百度云模拟登陆批量保存Python版(一

- 下一篇: 深入了解OpenGL——颜色混合